Настройка брандмауэра

| Red Hat Enterprise Linux 4: Руководство по установке для платформ x86, Itanium™, AMD64 и Intel® Extended Memory 64 Technology (Intel® EM64T) | ||

|---|---|---|

| Назад | Глава 4. Установка Red Hat Enterprise Linux | Вперёд |

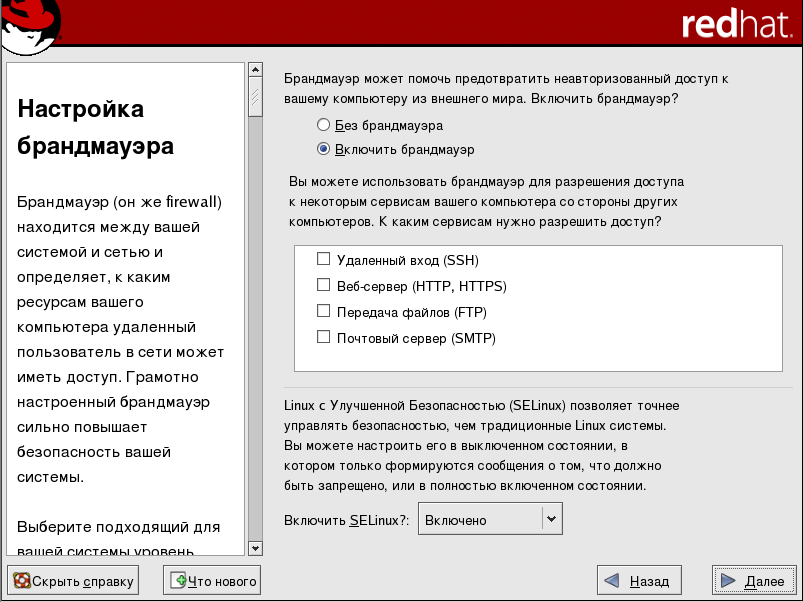

4.19. Настройка брандмауэра

Red Hat Enterprise Linux предоставляет брандмауэр (межсетевой экран) для обеспечения безопасности системы. Брандмауэр устанавливается между вашим компьютером и сетью, ограничивая использование ресурсов вашего компьютера удалёнными пользователями сети. Правильно настроенный брандмауэр может сделать вашу систему более безопасной.

Вы можете решить, включать ли брандмауэр в своей системе Red Hat Enterprise Linux.

- Без брандмауэра (No firewall)

Вариант Без брандмауэра (No firewall) предоставляет полный доступ к вашей системе, при этом проверка безопасности отсутствует. Проверка безопасности подразумевает отказ в доступе к определённым службам. Этот вариант следует выбирать, только если вы работаете в закрытой сети (не в Интернет) или планируете настроить межсетевой экран позже.

- Включить брандмауэр (Enable firewall)

Если вы выберите вариант Включить брандмауэр (Enable firewall), ваша система не будет принимать подключения (кроме разрешённых по умолчанию), явно не допущенные вами. По умолчанию разрешены только пакеты, отвечающие на исходящие запросы, например ответы DNS или DHCP серверов. Если необходим доступ к службам, запущенным на этом компьютере, вы можете разрешить эти службы в брандмауэре.

Если ваш компьютер подключен к Интернету, безопаснее всего будет этот вариант.

Затем выберите службы (если такие имеются), которые должны быть доступны за брандмауэром.

Установив флажки для определённых служб, вы открывате доступ к ним через брандмауэр. Заметьте, что эти службы могут не устанавливаться в системе по умолчанию. Убедитесь в том, что вы отметили все необходимые службы.

- Удалённый вход (Remote Login) (SSH)

Безопасная оболочка — Secure Shell (SSH) — это набор инструментов для входа и выполнения команд с удалённой машины. Если вы планируете использовать инструменты SSH для доступа к вашей машине через межсетевой экран, отметьте этот пункт. Для получения удалённого доступа к своей машине с помощью SSH вам потребуется установить пакет openssh-server.

- Web-сервер (Web Server) (HTTP, HTTPS)

Протоколы HTTP и HTTPS используются Apache (и другими Web-серверами) для передачи web-содержимого. Если вы планируете сделать ваш Web-сервер общедоступным, отметьте этот пункт. Установка этого параметра не требуется для локального просмотра или создания web-страниц. Чтобы ваш компьютер выполнял роль Web-сервера, установите пакет httpd.

- Передача файлов (File Transfer) (FTP)

Протокол FTP используется для передачи файлов между компьютерами в сети. Если вы планируете сделать ваш FTP-сервер общедоступным, отметьте этот пункт. Чтобы предоставить общий доступ к своим файлам, вы должны установить пакет vsftpd.

- Почтовый сервер (Mail Server) (SMTP)

Если вы хотите разрешить доставку почты через брандмауэр, чтобы удалённые узлы смогли подключаться к вашему компьютеру для доставки, отметьте этот пункт. Вам не нужно разрешать этот протокол, если вы получаете почту на сервере вашего Интернет-провайдера, используя протокол POP3 или IMAP или программу вроде fetchmail. Обратите внимание, неправильно настроенный SMTP-сервер может быть использован в качестве источника рассылки почтового мусора (спама).

Замечание По умолчанию почтовый транспортный агент (MTA) Sendmail принимает входящие подключения только с локального компьютера. Чтобы настроить Sendmail в качестве сервера для других клиентов, вы должны отредактировать файл /etc/mail/sendmail.mc и изменить в нём строку DAEMON_OPTIONS, чтобы принимать подключения из сети (или полностью закомментировать этот параметр, воспользовавшись разделителем комментариев dnl). Затем вы должны пересоздать файл /etc/mail/sendmail.cf выполнив следующую команду (под именем root):

make -C /etc/mail

Чтобы это работало, вы должны установить пакет sendmail-cf.

Кроме этого, теперь в процессе установки Red Hat Enterprise Linux вы можете включить поддержку SELinux (Security Enhanced Linux, Linux с улучшенной безопасностью).

SELinux позволяет вам гибко управлять разрешениями для субъектов (пользователей, программ и процессов) и объектов (файлов и устройств). Вы можете дать приложению только минимальные, необходимые для его работы разрешения.

Реализация SELinux в Red Hat Enterprise Linux предназначена для улучшения безопасности различных демонов сервера при минимальном влиянии на работу системы.

В процессе установки вы можете выбрать одно из следующих состояний:

Отключен (Disable) — Выберите Отключен (Disable), если вы не хотите включать в своей системе средства защиты SELinux. Параметр Отключен (Disabled) выключает защиту и не настраивает компьютер на использование политики безопасности.

Предупреждения (Warn) — Выберите Предупреждения (Warn), чтобы получать уведомления обо всех отказах. Состояние Warn назначает метки данным и программам, регистрирует события, но не требует соблюдения политик. Состояние Warn будет хорошей отправной точкой, которые в конце концов захотят полностью включить политику SELinux, но сначала хотели бы увидеть, как эта политика повлияет на общую работу системы. Заметьте, что пользователи, выбирающие состояние Warn, могут наблюдать ложные положительные и отрицательные срабатывания.

Включено (Active) — Выберите Включено (Active), если хотите, чтобы SELinux работал в полной мере. Состояние Active включает соблюдение всех политик, и, таким образом, запрещает доступ неавторизованным пользователям к определённым файлам и программам с целью дополнительной защиты системы. Выбирайте это состояние, только если вы уверены, что ваша система по-прежнему работает с включённой политикой SELinux.

За дополнительными сведениями по SELinux обратитесь по следующим адресам:

| Подсказка |

|---|---|

Чтобы изменить параметры защиты после завершения установки, воспользуйтесь утилитой Настройка уровня безопасности (Security Level Configuration Tool). Выполните в приглашении оболочки команду system-config-securitylevel, чтобы запустить утилиту Уровень безопасности (Security Level Configuration Tool). Если вы не являетесь пользователем root, для продолжения вам будет предложено ввести пароль root. |