Основная настройка брандмауэра

Глава 19. Основная настройка брандмауэра

Так же, как настоящий брандмауэр в здании защищает его от распространения огня, компьютерный брандмауэр пытается защитить ваш компьютер от проникновения компьютерных вирусов и вторжения неавторизованных пользователей. Брандмауэр устанавливается между вашим компьютером и сетью. Он определяет, к каким службам вашего компьютера могут обращаться удалённые пользователи. Правильно настроенный брандмауэр может сделать вашу систему более безопасной. Брандмауэр рекомендуется настраивать в любой системе Red Hat Enterprise Linux, подключенной к Интернету.

19.1. Средство настройки уровня безопасности

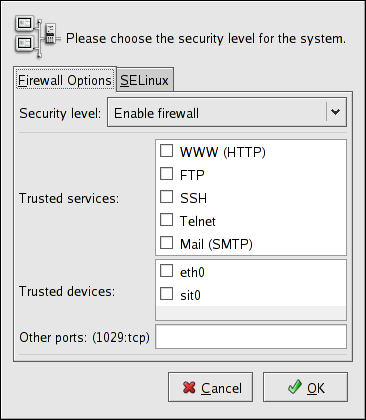

Во время установки Red Hat Enterprise Linux диалог Настройка брандмауэра (Firewall Configuration) предлагал вам возможность включить основной брандмауэр, а также разрешить доступ к определённым устройствам, службам и портам.

После установки вы можете измените эти параметры с помощью средства Настройка уровня безопасности (Security Level Configuration Tool).

Чтобы запустить это приложение, выберите в Главном меню (Main Menu) (на панели) => Системные параметры (System Settings) => Уровень безопасности (Security Level) или введите команду system-config-securitylevel в приглашении оболочки (например, в XTerm или терминале среды GNOME).

| Замечание |

|---|---|

Программа Настройка уровня безопасности настраивает только основные параметры брандмауэра. Если для вашей системы необходимы более сложные правила, обратитесь к Справочному руководству по Red Hat Enterprise Linux, где рассматривается настройка правил iptables. |

19.1.1. Включение и отключение брандмауэра

Выберите одни из следующих вариантов:

Выключить брандмауэр (Disable firewall) — При отключении брандмауэра разрешается полный доступ к вашей системе и проверка безопасности не производится. Проверка безопасности подразумевает отказ в доступе к определённым службам. Этот вариант следует выбирать, только если вы работаете в закрытой сети (не в Интернете) или планируете настроить брандмауэр позже.

Предупреждение Если у вас уже был настроен брандмауэр или вы определяли свои правила брандмауэра в файле /etc/sysconfig/iptables, выбор варианта Выключить брандмауэр (Disable firewall) и сохранение изменений нажатием OK приводит к удалению этого файла.

Включить брандмауэр (Enable firewall) — В этом режиме система отклоняет входящие подключения, кроме тех, что отвечают на исходящие запросы, как, например, ответы DNS или DHCP.. Если необходим доступ к службам, запущенным на этом компьютере, вы можете разрешить эти службы в брандмауэре.

Если ваша система подключена к Интернет, и вы не планируете запуск серверных приложений, это самый безопасный выбор.

19.1.2. Доверенные службы

Список Доверенные службы (Trusted services) позволяет выбрать службы, подключения к которым могут проходить через брандмауэр.

- WWW (HTTP)

Протокол HTTP используется Apache (и другими веб-серверами) для передачи веб-содержимого. Если вы планируете сделать ваш веб-сервер общедоступным, отметьте этот пункт. Установка этого параметра не требуется для локального просмотра или создания веб-страниц. Чтобы ваш компьютер выполнял роль веб-сервера, у вас должен быть установлен пакет httpd.

Включение WWW (HTTP) не открывает порт HTTPS, SSL-версии HTTP.

- FTP

Протокол FTP используется для передачи файлов между компьютерами в сети. Если вы планируете сделать ваш FTP-сервер общедоступным, отметьте этот пункт. Чтобы этот выбор имел смысл, должен быть установлен пакет vsftpd.

- SSH

Безопасная оболочка (Secure SHell, SSH) — это набор средств для подключения и выполнения команд на удалённом компьютере. Чтобы разрешить удалённый доступ к компьютеру через SSH, отметьте этот пункт. Чтобы вы могли удалённо обращаться к своему компьютеру, используя инструменты SSH, на компьютере должен быть установлен пакет openssh-server.

- Telnet

Telnet — это протокол для входа на удалённые компьютеры. Соединения telnet не шифруются и не обеспечивают защиты от перехвата сетевых пакетов. Разрешать входящие telnet-соединения не рекомендуется. Чтобы доступ через Telnet был разрешён, у вас должен быть установлен пакет telnet-server.

- Почта (Mail) (SMTP)

Чтобы разрешить доставку входящей почты через брандмауэр (чтобы к вашему компьютеру могли подключаться удалённые узлы, доставляющие почту), отметьте этот пункт. Вам не нужно включать его, если вы получаете почту на сервере вашего Интернет-провайдера, используя протокол POP3 или IMAP или программу fetchmail. Обратите внимание, неправильно настроенный SMTP-сервер может быть использован в качестве источника рассылки спама.

19.1.3. Доверенные устройства

Определив Доверенные устройства (Trusted Devices) вы разрешаете полный доступ к вашей системе с этих устройств; они исключаются из правил брандмауэра. Например, если вы работаете в локальной сети, и подключаетесь к Интернету через модемное PPP-соединение, вы можете отметить eth0 и разрешить весь трафик, приходящий из локальной сети. Пометив eth0 как доверенное устройство, вы разрешаете весь трафик, приходящий через Ethernet, тогда как интерфейс ppp0 остаётся защищённым. Чтобы ограничить трафик интерфейса, оставьте его неотмеченным.

Вы можете заметить устройство sit0 в разделе Доверенные устройства (Trusted devices). Его название расшифровывается как Simple Internet Transition (простое преобразование Интернета), а его роль состоит во вложении трафика IPv6 в трафик IPv4. В правилах простого брандмауэра это устройство можно игнорировать и оставить недоверенным.

| Важно |

|---|---|

Не рекомендуется назначать Доверенным устройство, подключенное к сетям общего пользования, таким как Интернет. |

19.1.4. Другие порты

В программе Настройка уровня безопасности (Security Level Configuration Tool) есть раздел Другие порты (Other ports), в котором можно определить свои IP-порты, которые должны считаться доверенными в iptables. Например, чтобы разрешить прохождение через брандмауэр протоколов NFS, IRC и протокола печати через Интернет (Internet Printing Protocol, IPP), в раздел Другие порты (Other ports) нужно добавить:

2049:tcp,194:tcp,631:tcp

19.1.5. Сохранение параметров

Нажмите OK, чтобы сохранить изменения и включить или отключить брандмауэр. Если выбран вариант Включить брандмауэр (Enable firewall), назначенные параметры преобразуются в команды iptables и сохраняются в файле /etc/sysconfig/iptables. Также запускается сама служба iptables, чтобы брандмауэр активизировался сразу после сохранения назначенных параметров. Если выбран вариант Отключить брандмауэр (Disable firewall), файл /etc/sysconfig/iptables удаляется, а служба iptables сразу останавливается.

Выбранные параметры также сохраняются в файле /etc/sysconfig/system-config-securitylevel, чтобы настройки можно было восстановить при следующем запуске приложения. Не редактируйте этот файл вручную.

И хотя брандмауэр активизируется сразу, служба iptables не настраивается для автоматического запуска при загрузке. Подробнее об этом рассказывается в разделе 19.2 Активизация службы iptables.